TRANSIT SWAP - REKT

Her zamanki gibi hafta sonu da mesai devam ediyor…

Pazar sabahında milyonlar kaybeden bir zincirler arası protokolün bildirimleri.

Tıpkı eski güzel günlerdeki gibi.

Transit Swap, bilinmeyen bir saldırganın protokolün swap kontratlarına harcama izni veren kullanıcıların cüzdanlarının boşaltılmasına müsaade eden bir güvenlik açığı nedeniyle 21 milyon dolar kaybetti.

Ancak ne yazık ki hacker için, aktarım sırasında 1 milyon doların üzerinde kayıp yaşandı… Bu hafta tüm MEV botlar 0xbad gibi talihsiz değil.

Ekip, olayı Twitter'da duyurmadan önce etkilenen kontratları durdurdu.

Ardından, @SlowMist_Team, @Bitrace_Team ve @peckshield güvenlik ekibinin "ortak çabalarıyla", IP, e-posta adresi ve ilişkili zincir adresleri dahil olmak üzere hacker hakkında önemli bilgilerin ortaya çıkarıldığına dair bir güncelleme geldi.

Saldırganın anonimliği ortadan kalkmaya başlayınca, başka bir b planı varmış gibi görünüyor. Şimdiye kadar, fonların %70'inden fazlası iade edildi.

Doğrulanmamış bir kontratta güvenlik açığı bulma; çalışkan bir kaynak kod çözücünün işi mi yoksa içeriden bilgi edinen birinin işi mi?

Güvenlik açığı projenin kodunda olmasına rağmen, bu saldırı, transferFrom() fonksiyonunun kullanımındaki bir güvenlik açığı nedeniyle kullanıcıları doğrudan hedef aldı. Transit Swap'ta alım satım için harcama izni (approval) verilen herhangi bir token, doğrudan kullanıcıların cüzdanlarından istismarcının adresine aktarılabilecekti.

İlk saldırı tx'i 18:30 UTC'den hemen sonra gerçekleşti ve saldırı çalınan tokenların ETH ve BNB'ye swaplanmasına kadar yaklaşık yarım saat sürdü.

İstismarcı’nın ETH ve BSC'deki adresi: 0x75f2aba6a44580d7be2c4e42885d4a1917bffd46

Güvenlik açığı olan kontrat (hem ETH hem de BSC'de bu kontrata ait harcama izinlerini kaldırın): 0xed1afc8c4604958c2f38a3408fa63b32e737c428

Kaynak: Supremacy Inc., SlowMist

Projenin akıllı kontratları doğrulanmamış kontratlardı. Ancak, yayınlanmış bytecode’dan kaynak koda doğru gidilebilir:

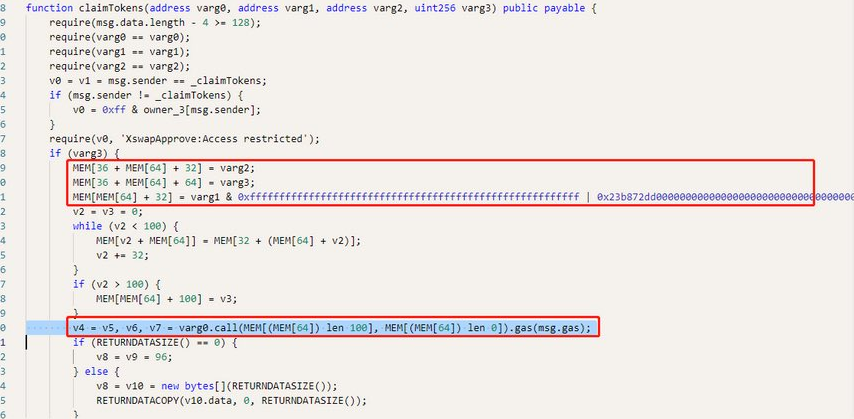

Hacker'ın saldırı yolunu anladıktan sonra güvenlik açığının nerede olduğunu bulmaya çalıştık ancak projenin akıllı kontratları kapalı kaynaklı kontratlardı. Biz de onu tersine mühendislikle geri derleyerek kaynak koda ulaştık ve sonunda da bu saldırının temel nedenini bulduk: nedeni kontrol edilebilir bir transferFrom harici çağrısı

Tersine mühendislikle ulaşılan bir kod olduğundan, okuyuculara biraz karışık gelebilir. varg0'ın token adresi olduğunu, varg1, varg2 ve varg3'ün transferFrom fonksiyonunun başlangıç, bitiş ve miktar parametreleri olduğunu anlayabiliriz.

Şekildeki 0x23b872dd, fonksiyonun transferFrom() fonksiyon imzasıdır. Bu nedenle, claimTokens fonksiyonu bir adresin transferFrom fonksiyonunu çağırır ve o adres ile fonksiyon parametreleri kontrol edilebilir.

Daha ayrıntılı bir açıklama için SlowMist'in analizine bakabilirsiniz.

Peckshield ayrıca saldırganın faaliyetlerinin görsel bir özetini de yayınladı.

İade edilen fonlar, ETH ve BSC'de aynı adreste (0xD989f7B4320c6e69ceA3d914444c19AB67D3a35E) birleştirildi ve bu iki zincirde toplamda yaklaşık 16,5 milyon dolar tutuyor.

Çalınan fonlar:

- 3.180 ETH ($4,2M), iade edildi.

- 1.500 BSC-ETH ($2M), iade edildi.

- 50.000 BNB ($14M), 10,4 milyon doları iade edildi.

Bu yazı yazılırken, istismarcının BSC adresi 3,5 milyon doların üzerinde çalıntı BNB tutuyordu ve ayrıca daha önce Tornado Cash'e 2.500 BNB (715 bin dolar) göndermişti.

Birden fazla güvenlik ekibi arasındaki hızlı yanıt ve el birliği, bu olayı diğer hack olaylarının çoğundan nispeten daha mutlu bir sonla bitirecek gibi duruyor.

Ancak, oyunun adı “açık-kaynak” iken, DeFi’da doğrulanmamış kontratlar sunan bir protokol asla iyi bir imaj yaratmaz.

Kontrat kaynak kodunu gizlemek, DYOR'u neredeyse imkansız hale getirir ve beyaz şapkalıların güvenlik açıklarını istismar edilmeden tespit etmelerini engeller.

Kapalı kaynak kodu ayrıca, exploitlerin, rug-pull’ların ve "güvenliği ihlal edilmiş anahtarların" bolca yaşandığı ve genellikle haftalar içinde unutulduğu bu vahşi blok zincir dünyasında şüphe uyandırıyor.

Bu, içeriden birinin, fonların çoğunu iade etmeden ve her şeyin alt üst olacağını ummadan önce, kolayca dışarıdan edinilemeyecek ayrıcalıklı bilgilerin kullanıcılarına karşı kullanılması durumu olabilir mi?

Her zamanki işler işte.

REKT, anonim yazarlar için halka açık bir platform olarak hizmet eder, REKT'te bulunan görüşler veya içerik için hiçbir sorumluluk kabul etmiyoruz.

bağış yap (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

sorumluluk reddi:

REKT, Web Sitemizde veya hizmetlerimizle bağlantılı olarak web sitemizin ANON yazarı veya REKT tarafından gönderilen, yayınlanan veya neden olunan hiçbir içerikten hiçbir şekilde sorumlu veya yükümlü değildir. Anon yazarın davranışları ve gönderileri için kurallar sağlamamıza rağmen, onun web sitemizde veya hizmetlerimizde yayınladığı, ilettiği veya paylaştığı şeylerden sorumlu değiliz veya web sitemizde ve hizmetlerimizde karşılaşabileceğiniz herhangi bir saldırgan, uygunsuz, müstehcen, yasa dışı veya başka şekilde sakıncalı olan içerikten sorumlu değiliz. REKT, Web Sitemizin veya Hizmetlerimizin herhangi bir kullanıcısının çevrimiçi veya çevrimdışı davranışlarından sorumlu değildir.

bunu da beğenebilirsin...

LEVEL FINANCE - REKT

Level Finance level atladı. Dün BSC tabanlı perp platformundan 1,1 milyon dolarlık üye getirme ödülü çalındı. ilk olarak bir hafta önce saldırı girişiminde bulunuldu, ancak görünüşe göre kimse fark etmedi. Erken bir uyarı acaba Level'i kurtarabilir miydi?

MERLIN DEX - REKT

Merlin klasik DeFi sihir numarasını yapınca 1,8 milyon dolar birdenbire puf diye kayboldu. zksync-native DEX, Certik ile denetimini yeni tamamlamıştı. Bu kadar kolay rug’lanabilen bir protokole nasıl yeşil ışık yakılabilir? Yoksa kullanıcılar da mı suçlu?

Hundred Finance - REKT 2

15 Nisan'da Hundred Finance, Optimism'de 7.4 milyon dolarlık bir istismara maruz kaldı. Bu, Agave DAO ve Meter ile aynı sahneyi paylaştıktan sonra protokolün ilk solo makalesidir. Hundred'ın liderlik tablosu toplamı şu anda 16,9 milyon dolara ulaştı... peki bu seferkinin sebebi neydi?