BonqDAO - REKT

BonqDAO kafasına 120 milyon dolarlık ağır darbe aldı.

Ancak kimliği belirsiz saldırgan 2 milyon dolardan daha az bir parayla kaçabildi.

Polygon tabanlı borç verme ve stablecoin protokolü, Çarşamba günü bir başka örnek oracle manipülasyonuyla iki aşamalı bir saldırıya maruz kaldı.

Alarm, Twitter'da çalıntı fonların boşaltılışını canlı canlı tweetleyen @spreekaway tarafından çalındı. Etkilenen protokollerin her ikisi de, BonqDAO ve AllianceBlock (istismarda ALBT tokenı kullanıldı), sonraki saatlerde saldırıyı doğruladı.

Tüm eylemin zincir üzerinde görünür olmasına rağmen, BonqDAO telegram adminleri, ekip muhtemelen ne olduğunu çözmeye çalışana kadar olayı önemsizmiş gibi göstermeye çalıştı.

FUD ve spam tolere edilmeyecektir

rekt.news için de, "teminat değerlemesi için anlık fiyat bildirimlerinin kullanılması gibi basit bir hata tolere edilmeyecektir.”

Kaynak: Peckshield, Beosin

Saldırganın adresi: 0xcacf2d28b2a5309e099f0c6e8c60ec3ddf656642

Saldırı işlemi: 0x31957ecc…

Saldırılan akıllı kontrat: 0x8f55d884cad66b79e1a131f6bcb0e66f4fd84d5b

Samczsun, saldırıyı şöyle özetledi:

saldırgan "bu arada 1 ALBT = 5 milyar MATIC şu an" dedi ve Bonq da buna "tamam" dedi

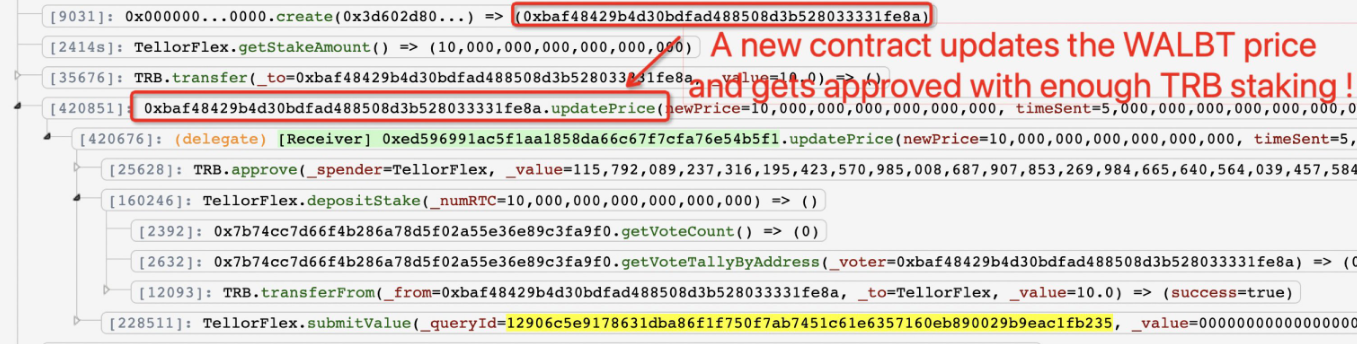

Hacker, 10 TRB tokenını (sadece yaklaşık 175 dolar değerinde) stake ederek (wrapped) WALBT teminatının Tellor fiyat akışını manuel olarak güncelleyebildi.

Saldırgan daha sonra WALBT fiyatını oracle’a bildirmek için submitValue fonksiyonunu kullandı ve BonqDAO anlık değeri kullandığından, saldırgan aynı tx içinde şişirilmiş teminatlarına karşı borç alabildi.

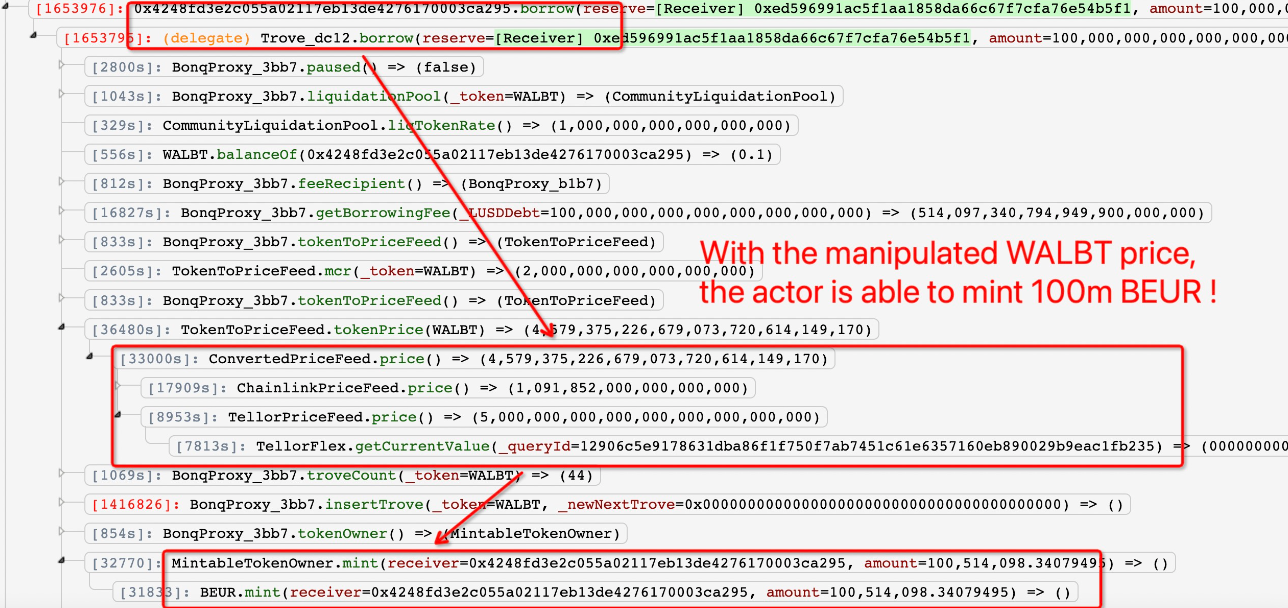

İlk olarak, ALBT fiyatı yükseltildi ve saldırganın 0,1 WALBT teminatına karşı Bonq'un Euro'ya sabitlenmiş stablecoin'i olan 100M BEUR basmasına izin verildi.

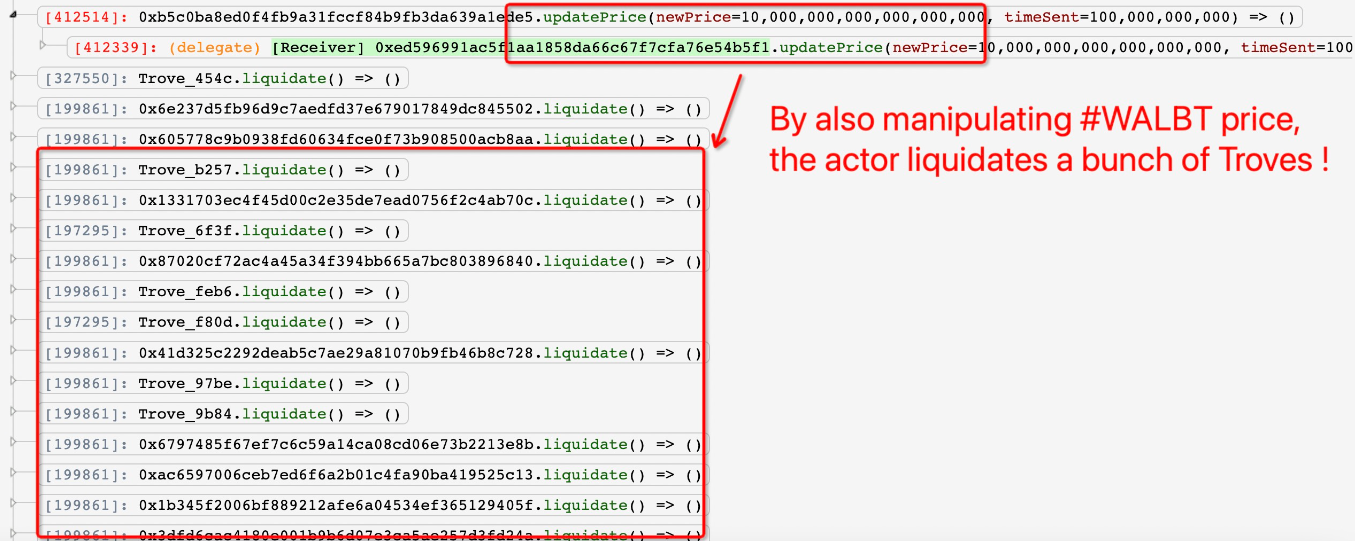

Ardından, sonraki bir işlemde, WALBT fiyatı son derece düşük bir değere sıfırlanarak, saldırganın kullanıcının WALBT teminatını likide etmesine ve yaklaşık 113 milyon WALBT kâr etmesine olanak sağladı.

Beosin adım adım şunları belirtti:

Saldırgan, TellorFlex kontratının depositStake fonksiyonunu çağırarak 10 $TRB yatırır. Peki neden 10 TRB? TakeAmount'un tam olarak 10*10^18 olduğunu görebiliriz.

Daha sonra hacker, $WALBT fiyatını değiştirmek için bir istek göndermek üzere submitValue fonksiyonunu çağırır. Fonksiyon, çağıranın stake miktarının önceden belirlenmiş takeAmount'a ulaşıp ulaşmadığını belirler, bu nedenle saldırganın önce 10 TRB tokenı stake etmesi gerekir (10^18 ondalık ayırıcıdır).

Bu fonksiyon çağıran tarafından gönderilen fiyatı kaydedecektir, bu durumda 5000000000000000000000000000000.

Fiyat belirlendikten sonra hacker, veri kaydetme, borç alma ve likide etme kontratı olan trove(0x4248FD) kontratını oluşturmak için Bonq kontratının createTrove fonksiyonunu çağırır. Ardından, saldırgan bir borçlanma işlemi gerçekleştirmek için kontrata 0,1 $WALBT stake eder.

Normalde, teminat oranının güvenli bir aralıkta olmasını sağlamak için borçlanma tutarı <0,1 WALBT olmalıdır. Ancak bu kontratta teminat değerinin hesaplanması TellorFlex kontratı üzerinden yapılmaktadır. Saldırgan zaten $WALBT fiyatını artırarak, böylece 100M $BEUR borç alabilmiştir.

Hacker, 2. işlemde $WALBT'yi düşük bir fiyata ayarlar. $WALBT fiyatı aşırı derecede düşük olduğunda, diğer kullanıcılar tarafından stake edilen WALBT'lerin stake oranı likidasyona uğrayacak ve hacker'ın diğer kullanıcılar tarafından stake edilen $WALBT'yi düşük maliyetle likide etmesine ve sonunda ~114M WALBT elde etmesine olanak sağlayacaktır.

—

Saldırı sırasındaki token fiyatları kullanılarak kayıpların 120 milyon dolara kadar çıktığı pek çok yerde bildirildi. Ancak düşük likidite yüzünden, saldırgan ganimetini şimdiye kadar yalnızca yaklaşık 1,7 milyon dolar değerinde ETH ve DAI ile swaplamayı başardığı anlamına geliyordu.

Yine de BonqDAO'ya verilen hasar acımasızdı, TVL dün yaklaşık 13 milyon dolardan bu yazı yazılırken 100 bin doların biraz üzerinde kalacak şekilde kurutulmuş oldu.

Çalıntı BEUR, 500 bin doların biraz üzerinde bir fiyata Polygon'da boşaltıldı. Fonlar daha sonra saldırganın ALBT'nin ETH için tekrar tekrar boşaltıldığı Ethereum adresine gönderildi. Saldırganın ETH adresi şu anda 711 ETH (~1,2 Milyon Dolar) ve 535 bin DAI ile 89 Milyon ALBT (sözde ~3 Milyon Dolar değerinde, eğer saldırgan satacak bir yer bulabilirse…) bulundurmaktadır.

BlockSec, burada bulunan ayrıntılı bir fon akış şeması sağladı. Saldırganın ETH adresi, saldırıdan kısa bir süre önce Tornado Cash aracılığıyla finanse edildi ve çalınan paralar o zamandan beri miksere geri yatırıldı.

Omniscia'nın BonqDAO denetimi, “çoklu güvenlik açıklarının yanı sıra temel tasarım kusurları” konusunda da endişelere yol açtı.

Omniscia'nın otopsi raporuna göre BonqDAO şunları yapmaya karar verdi:

o sırada denetlenen uygulamalarla ilerlememek, gelecekte Chainlink oracle'larını entegre etmeyi tercih etmek.

Bonq Protokolü, güvenlik açığıyla ilgili tüm kontratlar (ConvertedPriceFeed, ChainlinkPriceFeed ve TellorPriceFeed) dahil olmak üzere, denetimin sonuçlandırılmasından bu yana çok sayıda güncelleme getirmiştir. Bu kontratlar hiçbir zaman Omniscia ekibi tarafından gerçekleştirilen herhangi bir denetim kapsamında değildir ve bu nedenle denetlenmemiş kod olarak kabul edilir.

BonqDAO bu güvenlik açığına sahip olsa da, AllianceBlock bu olay nedeniyle önemli ölçüde teminat zararı gördü.

Bonq kullanıcılarının likide olmuş ALBT'yi satışı, saldırının ardından fiyatının ~%75'e kadar düşmesine neden oldu. AllianceBlock, saldırıdan önceki bir anlık görüntüye bağlı olarak tokenı ve airdrop'u kullanıcılara yeniden düzenleyeceklerini belirtti.

Bonq'un Euro stablecoin'i BEUR, sabit değerinin yaklaşık %25 altına düştü ve DAO'nun tokenı BNQ'nun fiyatı da %30'un üzerinde bir darbe aldı.

AllianceBlock bu güvenlik açığından sorumlu olmayabilir, ancak teknik değerlendirme üzerinde çalışmaları gerekebilir.

DeFi'ın en heyecan verici kısmı olmayabilir ama kesinlikle en önemlileri arasında yer alıyor.

AllianceBlock, “DeFi ve TradFi'yi sorunsuz bir şekilde bir araya getirme” hedeflerine ulaşmak istiyorsa, teknik değerlendirme konusunda daha fazla TradFi yaklaşımı benimsemeleri gerekebilir.

Ancak Bonq için artık çok geç kalınmış gibi görünüyor.

REKT, anonim yazarlar için halka açık bir platform olarak hizmet eder, REKT'te bulunan görüşler veya içerik için hiçbir sorumluluk kabul etmiyoruz.

bağış yap (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

sorumluluk reddi:

REKT, Web Sitemizde veya hizmetlerimizle bağlantılı olarak web sitemizin ANON yazarı veya REKT tarafından gönderilen, yayınlanan veya neden olunan hiçbir içerikten hiçbir şekilde sorumlu veya yükümlü değildir. Anon yazarın davranışları ve gönderileri için kurallar sağlamamıza rağmen, onun web sitemizde veya hizmetlerimizde yayınladığı, ilettiği veya paylaştığı şeylerden sorumlu değiliz veya web sitemizde ve hizmetlerimizde karşılaşabileceğiniz herhangi bir saldırgan, uygunsuz, müstehcen, yasa dışı veya başka şekilde sakıncalı olan içerikten sorumlu değiliz. REKT, Web Sitemizin veya Hizmetlerimizin herhangi bir kullanıcısının çevrimiçi veya çevrimdışı davranışlarından sorumlu değildir.

bunu da beğenebilirsin...

LEVEL FINANCE - REKT

Level Finance level atladı. Dün BSC tabanlı perp platformundan 1,1 milyon dolarlık üye getirme ödülü çalındı. ilk olarak bir hafta önce saldırı girişiminde bulunuldu, ancak görünüşe göre kimse fark etmedi. Erken bir uyarı acaba Level'i kurtarabilir miydi?

MERLIN DEX - REKT

Merlin klasik DeFi sihir numarasını yapınca 1,8 milyon dolar birdenbire puf diye kayboldu. zksync-native DEX, Certik ile denetimini yeni tamamlamıştı. Bu kadar kolay rug’lanabilen bir protokole nasıl yeşil ışık yakılabilir? Yoksa kullanıcılar da mı suçlu?

Hundred Finance - REKT 2

15 Nisan'da Hundred Finance, Optimism'de 7.4 milyon dolarlık bir istismara maruz kaldı. Bu, Agave DAO ve Meter ile aynı sahneyi paylaştıktan sonra protokolün ilk solo makalesidir. Hundred'ın liderlik tablosu toplamı şu anda 16,9 milyon dolara ulaştı... peki bu seferkinin sebebi neydi?