Uwulend - Rekt

UwuLend, un protocolo de préstamos lanzado por el ex CFO de Frog Nation Sifu, fue hackeado por $19,4 millones debido a un ataque de manipulación de oráculos.

El ataque, identificado por primera vez por Cyvers, utilizó una serie de tres transacciones en seis minutos para convertir $WBTC y $DAI robados en $ETH después de ser financiado desde Tornado Cash.

UwuLend reconoció el exploit aproximadamente una hora después, pausando el protocolo mientras el equipo investigaba la situación.

Los $19,4 millones en capital drenado se movieron rápidamente a través de dos direcciones de Ethereum en un ataque relámpago coreografiado con precisión criminal.

Para un protocolo que recientemente había pasado una robusta auditoría de seguridad, este exploit representó un rug pull de pesadilla desde la perspectiva de los depositantes de UwuLend.

A la luz del exploit, los escépticos no pueden evitar levantar una ceja ante la participación de Sifu.

Con su historial de controversias, la pregunta en la mente de todos es, ¿ha orquestado el ex CFO de Frog Nation otra magistral decepción en el ámbito cripto?

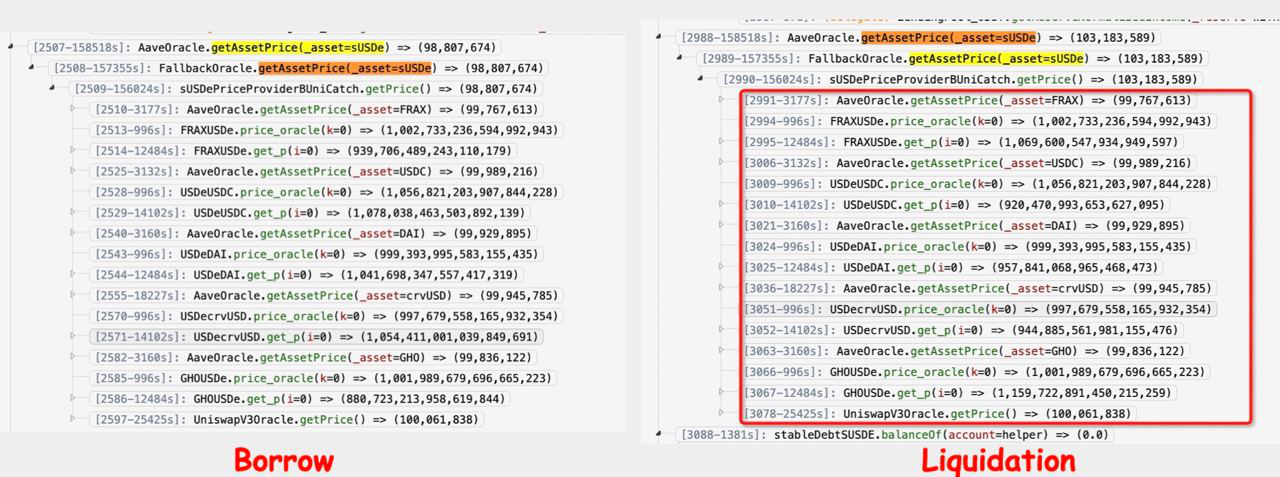

El contrato de Uwulend es una versión bifurcada de AAVE V2, pero cambiaron la lógica de respaldo del oráculo para pedir prestados activos a una tasa y liquidarlos a una tasa artificialmente inflada como se ve aquí.

Según el análisis de la causa raíz por Nick Franklin, el exploit aprovechó una discrepancia de precios en los oráculos de UwuLend.

Para manipular el precio, el atacante utilizó un flash loan. El oráculo de respaldo de UwuLend calculaba precios basados en el estado de varias pools de Curve.

El atacante pudo manipular los estados de las pools realizando grandes transacciones con los tokens prestados.

Esto manipuló el feed de precios, permitiendo al atacante pedir prestado sUSDe a 0.99 pero liquidar posiciones a una tasa inflada de 1.03.

Atacante:

0x841ddf093f5188989fa1524e7b893de64b421f47

Transacciones del ataque:

0x242a0fb4fde9de0dc2fd42e8db743cbc197ffa2bf6a036ba0bba303df296408b

0xb3f067618ce54bc26a960b660cfc28f9ea0315e2e9a1a855ede1508eb4017376

0xca1bbf3b320662c89232006f1ec6624b56242850f07e0f1dadbe4f69ba0d6ac3

Los fondos robados están estacionados en las siguientes dos direcciones:

0x48d7c1dd4214b41eda3301bca434348f8d1c5eb6

0x050c7e9c62bf991841827f37745ddadb563feb70

Una persona resultó más afectada que la mayoría, Michael Egorov, el fundador de Curve, al que le robaron poco más de 23,5 millones de CRV ($9,85M) que había depositado en UwuLend.

El atacante depositó los tokens en Llama Lend de Curve y pidió prestados poco más de 8 millones de crvUSD ($8,11M).

Gracias a los prestamistas diligentes de crvUSD en el mercado de CRV de LlamaLend, la posición del hacker fue completamente liquidada ya que los prestamistas pagaron la deuda, siendo uno de los pocos puntos positivos de este evento al probar la robustez de la plataforma.

La situación y los efectos se están desgranando y analizando en tiempo real en el canal de Telegram Curve Social.

Sifu extendió una rama de olivo on-chain al atacante, proponiendo una recompensa de sombrero blanco del 20% si cooperan antes del 12 de junio, 17:00 UTC.

Después de la fecha límite, la recompensa cambiará de enfoque, recompensando a cualquiera que pueda exponer y ayudar a llevar al explotador ante la justicia.

Alguien más envió un mensaje on-chain al hacker con instrucciones sobre cómo mover los fondos sin ser atrapado.

La misma dirección ha enviado mensajes en el pasado al explotador de Gala Games, PlayDapp y Exactly Protocol por nombrar algunos.

UwuLend fue auditado por Peckshield, quienes caracterizaron el código como “bien diseñado e ingenierizado,” sin detectar “ningún problema de alta gravedad o crítico.”

¿Cómo pasó por alto una vulnerabilidad de oráculo tan crítica?

El exploit de $19.4 millones de UwuLend deja más preguntas que respuestas.

A pesar de una reciente auditoría de seguridad, una vulnerabilidad aparentemente elemental del oráculo allanó el camino para uno de los robos más extraños de 2024.

Con la identidad del atacante aún envuelta en misterio, la sospecha ha recaído en Sifu, quien parece ser un hilo común en múltiples escenas de crimen cripto.

Quedan dudas sobre la elección de UwuLend de depender de los precios DEX como oráculo de respaldo.

Mientras las teorías conspirativas dan vueltas, no está claro si el ataque a UwuLend fue un desafortunado fallo de seguridad o algo más nefasto.

El rastro superpuesto de migajas de la participación de Sifu, el diseño poco ortodoxo del oráculo y la enigmática instrucción on-chain añaden más intriga.

¿Quién es la sombría figura que instruye a los explotadores y hay otras conexiones crípticas que aún no se han descubierto o es solo alguien tratando de explotar al atacante?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.

Sobreviviendo al Peligro Digital

¿Crees que has dominado el campo minado cripto? Piensa de nuevo. Sobreviviendo al Peligro Digital - La guía rekt para convertir la paranoia en una forma de arte. Es hora de mejorar tus habilidades de supervivencia en cripto.