UNIZEN - REKT

No fue un fin de semana tan zen para Unizen.

El 8 de marzo, se robaron $2.1M en múltiples ataques al DEX basado en ETH poco después de una actualización de contrato en su contrato de agregación DEX.

Cyvers dio la alerta durante el ataque del 8 de marzo. Unizen reconoció el hackeo 7 horas después.

Los ataques ocurrieron durante un período de unas pocas horas, dejando a algunos usuarios a oscuras, creyendo que el DEX estaba caído debido a la actualización, sin enterarse hasta después de los hechos.

RevokeCash instó a los usuarios a verificar si sus direcciones fueron afectadas y revocar las aprobaciones a través de su herramienta dedicada.

Los contratos actualizables son una señal de alerta común para los ataques. Destacado recientemente por ataques a Socket, el Safemoon del año pasado y Level Finance por nombrar algunos.

¿Otro protocolo se apresuró a actualizar un contrato sin la debida diligencia, preparándose para un exploit?

Créditos: Cyvers, SunWeb3Sec, Martin Granstrom, Blocksec, Chain Aegis, Blockfence

Múltiples atacantes se aprovecharon de una vulnerabilidad de llamada externa no verificada poco después de una actualización del contrato de agregación DEX en Unizen.

La actualización tenía como objetivo reducir el costo de las tarifas de gas ETH, excepto que algo más fue reducido.

Los usuarios que habían interactuado y aprobado un límite de gasto más alto para ciertos tokens, fueron aprovechados por un actor malicioso que robó fondos de los usuarios, resultando en un robo de más de $2.1M.

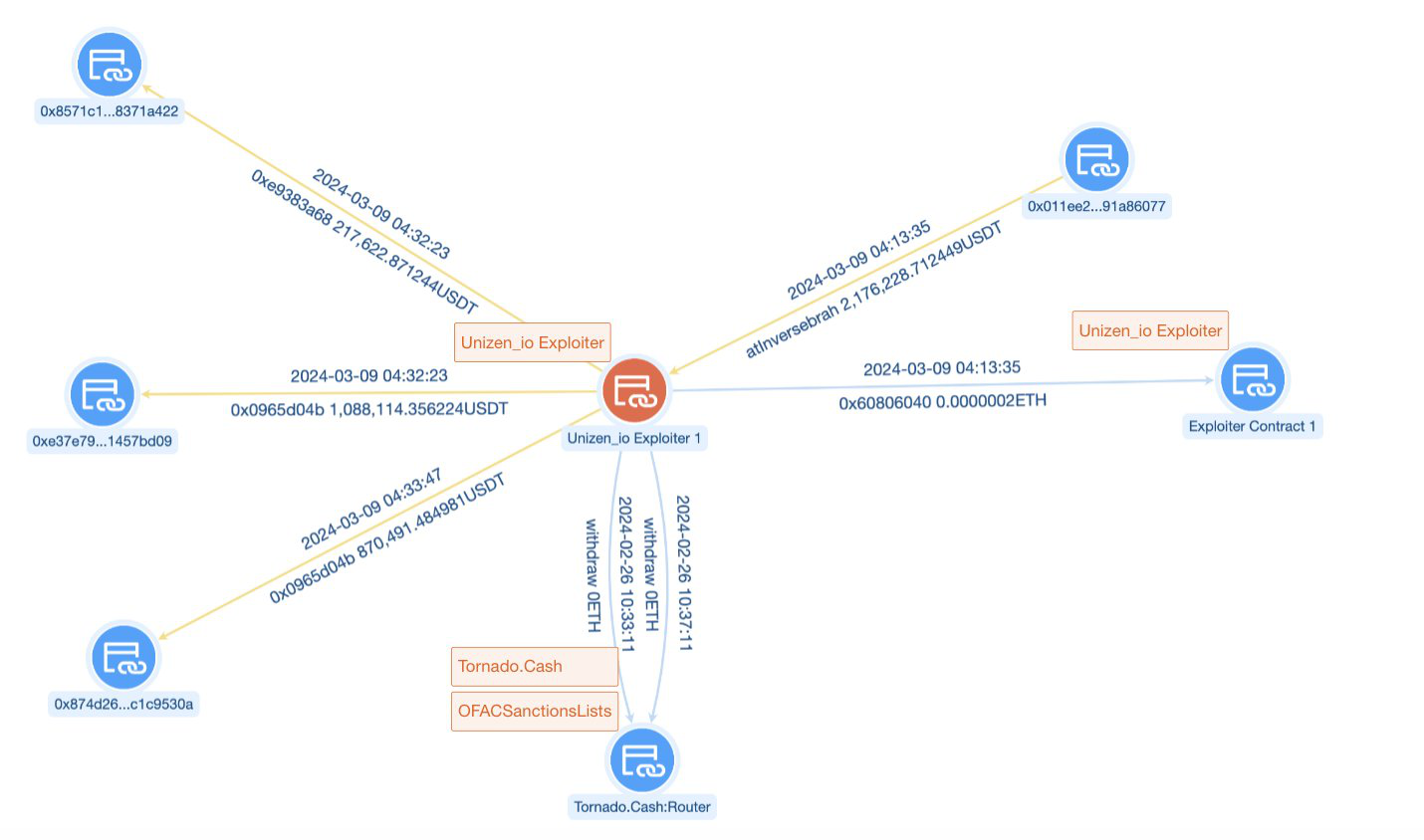

Dirección del atacante 1: 0xb660cae1a59336676ea1887b15eb3c0badb90d78

Contrato de Ataque 1: 0xb660cae1a59336676ea1887b15eb3c0badb90d78

Transacción de Ataque: 0xc12a4155c2c90707138e4aef8883c8f724371145823e2f661f19b93e5b3a9d6e

Atacante 2: 0xc596523b77ceb9567279B572c653ECF4BA763CB7

Contrato de Ataque 2: 0x90a7482dD7fA28865f440EC0c3B783775AC01266

Se realizaron un total de 14 transacciones de ataque.

Dirección de Ataque 3: 0xd440b92739f86b00d1135b5eea871751433da2d7

Contrato Atacado 3: 0x2f744f784000de0b8f1a7da3f0021ad56c09ce1a

Transacción de Ataque: 0x30fef86a72ea7e1109ffeae572439995c78561ffeb968dcbd61c609efc60fdd9

Atacante 4: 0x4e2ce48f0b5d97bfd4be3f6c7b6479db1aa5b365

Se realizaron un total de 13 transacciones de ataque.

El flujo de fondos se puede encontrar aquí.

Los fondos robados fueron enviados a esta dirección.

Para empeorar las cosas, el feed de X se llenó de publicaciones de spam de phishing etiquetando a Unizen, enterrando la noticia del hackeo. Unizen captó la situación de spam poco después.

Unizen se dirigió a la comunidad 7 horas después del ataque, ofreciendo abordar las preocupaciones y comenzar el proceso de curación para su comunidad.

El CTO del protocolo entró en más detalles, destacando que la actualización de optimización de gas era un pequeño error con grandes consecuencias.

2 días después del hackeo, Unizen envió varios mensajes en cadena dirigidos a un "Profesional de Seguridad", ofreciendo una recompensa del 20% por devolver los fondos.

Mensajes On-chain:

0x13f8220624f61cfb002489821eeba9df392150285147c1aaf816f283ae7cc43e

0x351906b2406282042c7396ea960b7a52d305658097e3f25bae79be4cdbb7c311

0x015b7fd22c027abb9c237a4ecb3862b7c3f2acb857fe93175e4a6c8265d38857

0x0dc8ce3e98d006cd1ba446544b289d960477347e8826efa788d6b879a59cd09d

0xcbdba5e11d3becfe80f8fd710d04fd068ad722289869459a7ce4f1e7123e5946

0xdcfed8e883eec7f913c452b2ed0da29f3504722479400053482cddd7797f883f

0xd5d684f3f61de25bd04b8434bb9af23658377350dee16ed2575d377426cebd89

Unas horas más tarde, Unizen anunció que reembolsará las pérdidas por debajo de $750,000 con USDC o USDT. El CEO y fundador, Sean Noga, prestó al protocolo con sus fondos personales.

Incluso publicaron un video en el mismo anuncio sobre cómo revocar los límites de gasto aprobados en la plataforma Unizen. ¿Dónde estaba esto el día del ataque?

Más tarde ese día, el CTO anunció que tienen suficiente evidencia para proceder con el informe post-mortem.

Añadiendo que se aplicó un parche a la actualización del contrato de optimización de gas. Afirmando que invertirán mucho más en garantizar la seguridad con cada actualización introducida, sin importar las evaluaciones de riesgos y revisiones internas.

Pero uno de los ladrones quizás no haya terminado.

Atrapado por Blockfence el 11 de marzo, uno de los atacantes puede haberse pasado a su próximo truco en cadena.

Depositaron 128 ETH del botín robado en una LP en Uniswap, con el token Yoink.

Incluso dejaron un mensaje diciendo que todas las ganancias de estrategias comerciales altamente rentables se reinvertirán en Yoink. ¿Querías decir estrategias de hacking?

Halborn y Verichain auditaron el Agregador DEX de Unizen en 2022, no se puede encontrar documentación para una auditoría en la actualización reciente.

¿Crees que este ataque podría haberse evitado con una auditoría a su actualización reciente?

Otra vulnerabilidad de llamada externa y otro ataque a un contrato actualizable, ¿cuándo terminará esta locura?

Un costoso error que podría haberse evitado con pruebas y auditorías exhaustivas.

Los blackhats deben estar ansiosos con una lista de próximas actualizaciones esperando para atacar y llevarse el botín.

La respuesta del equipo puede haber sido lenta para mantener a su comunidad actualizada, pero fue refrescante cómo manejaron la situación unos días después.

Los usuarios ya han comenzado a inundar el Telegram de Unizen y en X, agradeciéndoles por iniciar el proceso de reembolso, parece que están cumpliendo hasta ahora.

No todos los protocolos hackeados reembolsan a los usuarios que son robados. Si el hackeo hubiera sido un golpe más grande, ¿crees que aún lo harían?

Asegurarse de la seguridad con cada actualización sin duda será observado de cerca por los sombreros negros esperando para atacar.

¿Seguirá Unizen cumpliendo y estando a la altura de su nombre?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.

Sobreviviendo al Peligro Digital

¿Crees que has dominado el campo minado cripto? Piensa de nuevo. Sobreviviendo al Peligro Digital - La guía rekt para convertir la paranoia en una forma de arte. Es hora de mejorar tus habilidades de supervivencia en cripto.