PancakeBunny - REKT 2

Se lo devolvimos, y lo perdieron de nuevo.

Qué ear-itante.

Hace dos meses PancakeBunny fue rekt en BSC, y ahora lo mismo le ha sucedido en Polygon.

$2.4 millones perdidos y ganó su segunda entrada en nuestro leaderboard (#33).

A pesar de las acusaciones de que fue un “inside job”, el TVL de PancakeBunny está volviendo gradualmente.

Intenta no perderlo esta vez.

Del post-mortem oficial.

Dirección del agresor: 0xa6021d8c36b2de6ceb4fe281b89d37d2be321431

TX de ataque: 0x25e5d9ea359be7fc50358d18c2b6d429d27620fe665a99ba7ad0ea460e50ae55

El agresor hizo un depósito pequeño en una de las Bunny Vaults y, al mismo tiempo, hizo un depósito grande directamente a MiniChefV2 (de SushiSwap).

Luego llamó la función withdrawAll para ejecutar el ataque, utilizando la cantidad depositada en MiniChefV2 como interés.

El agresor siguió estos pasos para explotar el minter de polyBUNNY:

Depositar 0.000000009416941138 SLP (~19,203 USD) en la polygon.pancakebunny USDT-USDC Vault

Depositar 0.000023532935903931 SLP (~47,990,975 USD) al contrato MiniChefV2 en SushiSwap.

Esto generó un performance fee de 0.000007006743943544 SLP (~14,284,950 USD) y acuñó 2.1 millones de polyBUNNY para el agresor.

Deshacerse del polyBUNNY por WETH.

Devolver flash loan a AAVE y retirarse del ataque, ganando 1,281.702952074137533313 ETH.

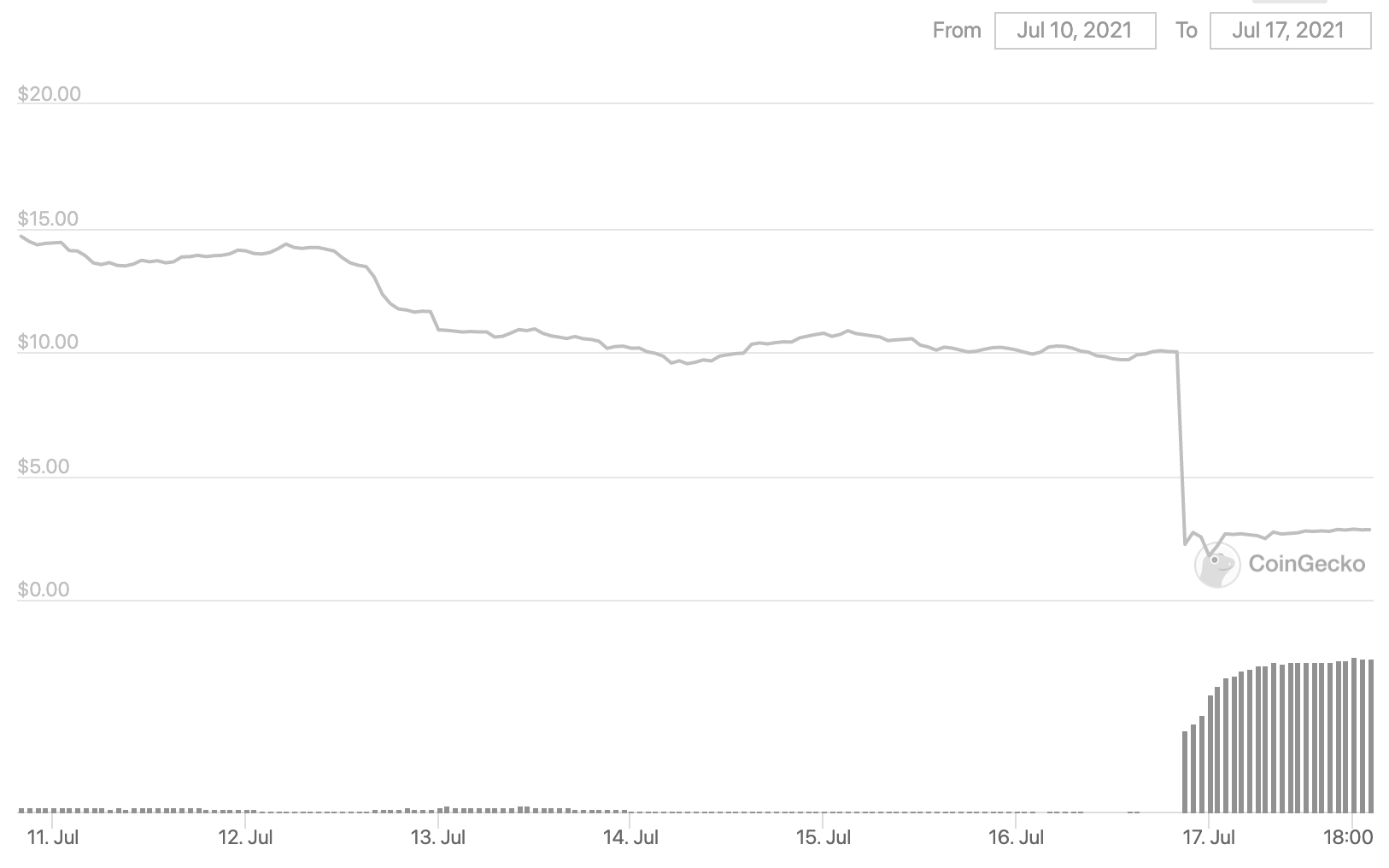

El precio de polyBunny cayó de $10 a $1.78.

Este mismo exploit fue utilizado contra “ApeRocketFi”, un fork directo de PancakeBunny, hace solamente 2 días.

ApeRocket perdió $260K en BSC y $1M en Polygon, y aun así PancakeBunny no previno que la misma cosa les pasara a ellos.

¿Alguien utilizó el protocolo más pequeño como prueba, para confirmar que funcionaría su técnica?

Si sí, ¿por qué arriesgar a llamar la atención de PancakeBunny al loophole? Tal vez porque sabían que eso no iba a ser un problema...

Claro, es posible que los agresores no fueran la misma persona, o que no se dieran cuenta de que el mismo vector de ataque era posible en el código original.

Aunque parece poco probable.

¿Quién devolverá dinero a PancakeBunny esta vez?

Sabemos que nosotros no…

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

PancakeBunny - REKT

Sigue el baño de sangre en BSC. $45 millones han desaparecido de “PancakeBunny”. En su punto más alto, Pancake Bunny tenía arriba de $10 billones en TLV. Al momento de redacción de este artículo, ese TVL había bajado a poco más de $1 billón. “¿No son los Flash loans Ear-ritantes...?” dijo el hacker.

SAFEDOLLAR - REKT

Tus dólares no son safe y nunca lo fueron. Solo $248k robados de un protocolo llamado “SafeDollar”.

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.