Grim Finance - REKT

No le temas a la muerte.

Grim Finance está rekt.

La última entrada en nuestro leaderboard (#18), fue un fork de “Beefy Finance”, ofreciendo bóvedas de LP en Fantom.

Después del ataque, la declaración inicial del proyecto se refirió a él como “avanzado”, pero las vulnerabilidades de reentrada no son nada nuevo.

El precio de $GRIM cayó 80% tras el ataque.

Charge DeFi perdió 1849 $CHARGE por el mismo vector de ataque unas horas antes…

¿Fue este un agresor serial?

Crédito: RugDoc

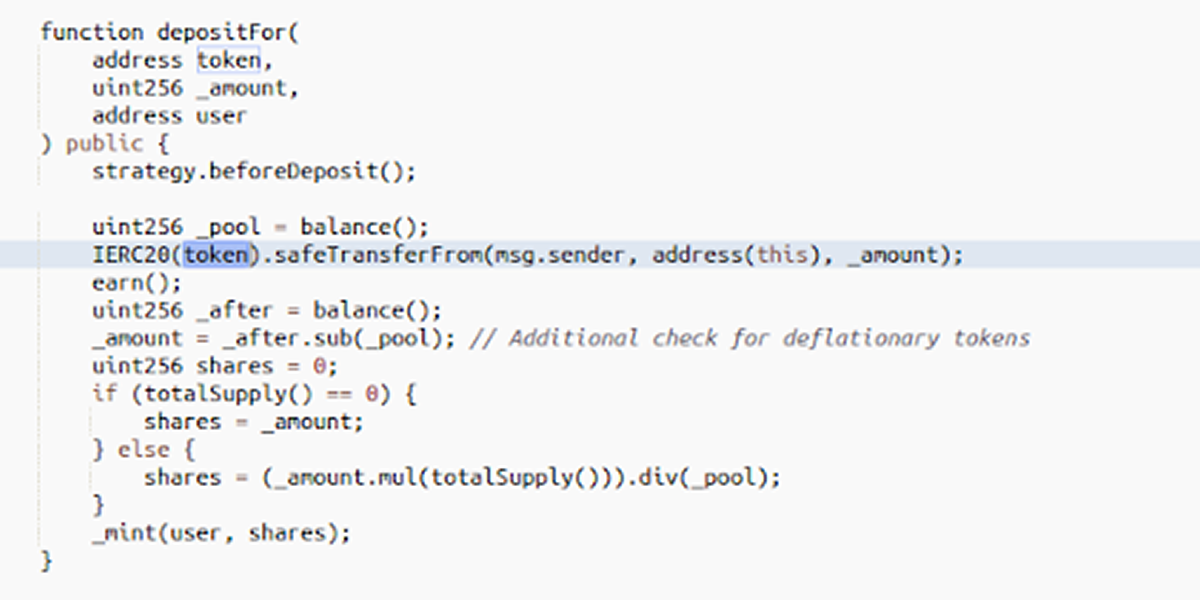

El ataque explotó una función depositFor() que no había sido protegida contra la reentrada.

Esto permitió al agresor utilizar un bucle de depósitos adicionales falsos dentro de la llamada inicial, aumentando enormemente su parte correspondiente de la bóveda.

Como se muestra en la siguiente imagen, el usuario es capaz de elegir el token de depósito, que es donde el agresor colocó su propio contrato que contenía los bucles de reentrada.

Transacción de ejemplo y flujo de trabajo (Crédito: @k3mmio):

1) Toma un flash loan de tokens XXX & YYY (WBTC-FTM)

2) Añade liquidez a SpiritSwap

3) Acuña SPIRIT-LPs

4) Llama depositFor() en GrimBoostVault con token==AGRESOR, user==AGRESOR

5) Utiliza token.safeTransferFrom para la reentrada

6) Vuelve al (4)

7) En el último paso de reentrada llama depositFor() con token==SPIRIT-LP, user==AGRESOR

8) La cantidad de tokens GB-XXX-YYY acuñados se incrementa con cada reentrada

9) El agresor acaba con cantidades enormes de tokens GB-XXX-YYY

10) Retira tokens GB por más tokens SPIRIT-LP de vuelta

11) Retira la liquidez por más tokens XXX y YYY

12) Devuelve el flash loan.

Dirección del agresor: 0xdefc385d7038f391eb0063c2f7c238cfb55b206c

El equipo de Grim Finance tiene una investigación en curso para rastrear el movimiento de los fondos a través de las cuentas del agresor, y ha encontrado vínculos con varios CEXs.

Más detalles se encuentran en el grupo Telegram de rekt.news.

Charge DeFi afirma haber contactado a los proyectos que utilizaban el mismo código para advertirles sobre la vulnerabilidad.

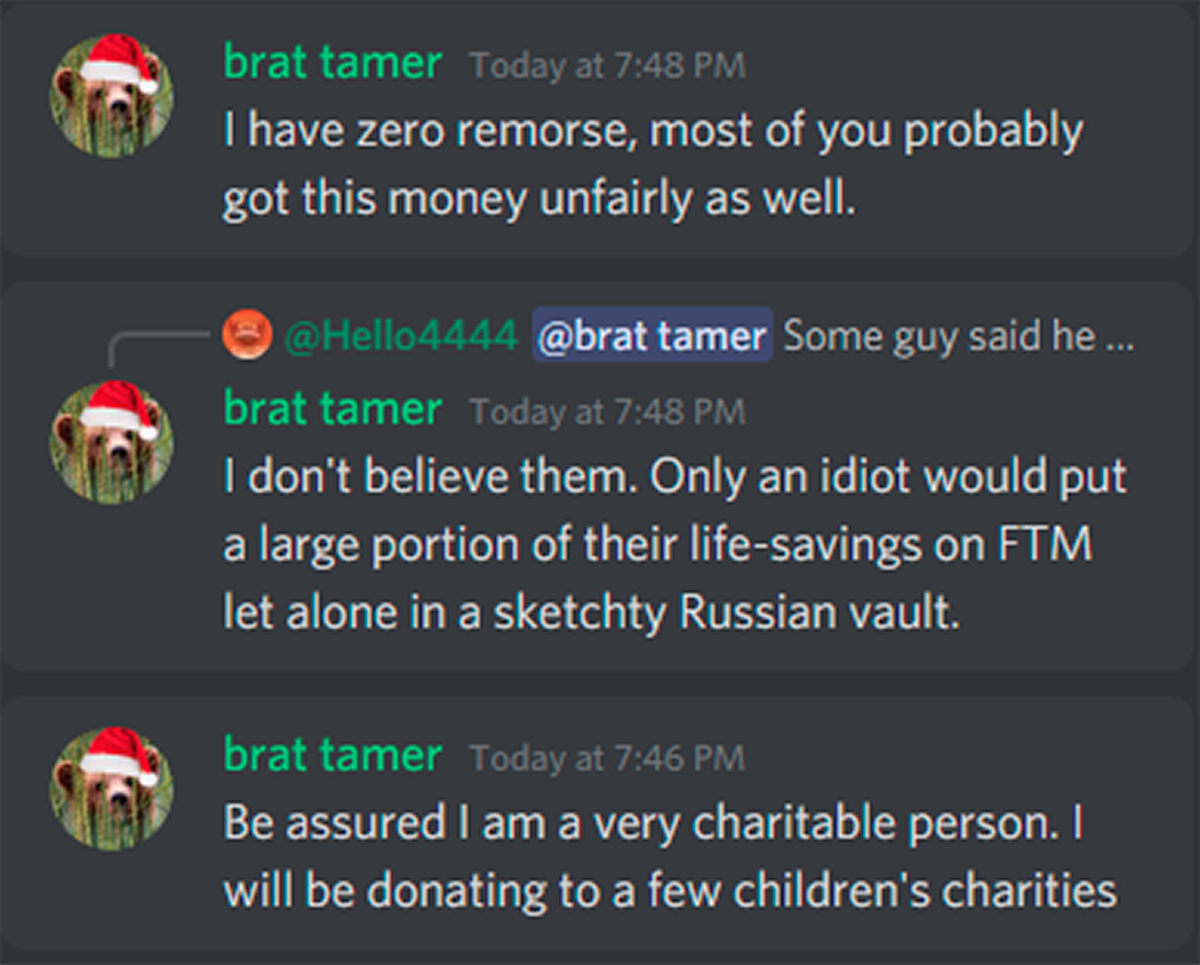

Sin embargo, tal vez estos mensajes no tuvieron el efecto deseado. Un usuario de Discord intentó acreditarse la responsabilidad del ataque.

Si estos mensajes son reales, al menos una parte de los $30 millones robados se irán a la caridad.

Pero será una navidad Grim para los donantes involuntarios.

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.

Sobreviviendo al Peligro Digital

¿Crees que has dominado el campo minado cripto? Piensa de nuevo. Sobreviviendo al Peligro Digital - La guía rekt para convertir la paranoia en una forma de arte. Es hora de mejorar tus habilidades de supervivencia en cripto.