dForce Network - REKT

dForce Network recibió un golpe por $3.65M tanto en Arbitrum como en Optimism.

Poco después de las 11 de la noche del jueves (UTC), un ataque en dos frentes hizó un exploit de una vulnerabilidad de reentrancy común, consiguiendo $1,9M en Arbitrum y $1,7M en Optimism.

La alarma se dio unas horas más tarde y dForce confirmó el incidente después de otros 90 minutos. Luego, el equipo amplió su anuncio original, afirmando que habían pausado todas los vaults y agregó:

Los fondos de los usuarios suministrados a dForce Lending y otros vaults están SEGUROS.

La buena noticia llegó unos días después, cuando el exploiter devolvió todos los fondos a dForce multisigs

Sin embargo, la vulnerabilidad de read-only reentrancy es bien conocida, ya que recientemente afectó a Midas Capital y, antes de eso, a Market.xyz.

Como escribimos en el artículo de Midas:

Siempre es una pena informar sobre pérdidas en DeFi, especialmente cuando se trata de problemas ya conocidos.

¿Cuánto más se perderá debido a este error?

Crédito: SlowMist, Peckshield El exploit usó fondos de flashloan para depositarlos en wstETH/ETH de Curve, depositando los LP tokens en la wstETHCRV-gauge vault de dForce.

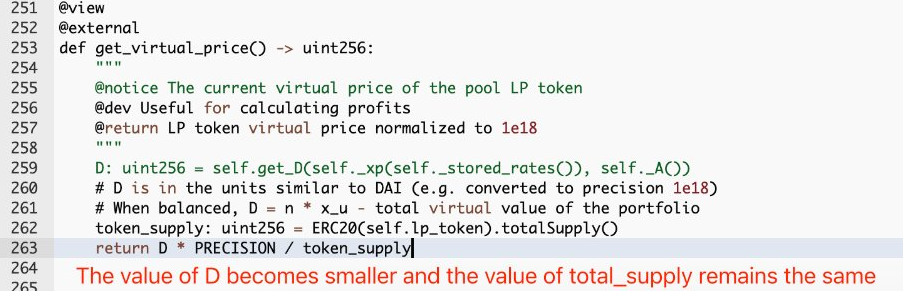

Al llamar a la función remove_liquidity , el contrato del atacante se aprovechó de la vulnerabilidad de reentrancy para manipular el precio virtual, que dForce usa como un oracle para los wstETHCRV-gauge tokens.

Esto dio como resultado que el hacker se beneficiara de la liquidación de otros usuarios utilizando wstETHCRV-gauge como collateral.

Dirección del atacante (OP, ARBI, ETH): 0xe0d551017c0111ac11108641771897aa33b2817c

tx del ataque en OP: 0x6c197621…

tx del ataque en ARBI: 0x5db5c240…

La vulnerabilidad es bien conocida desde hace algún tiempo. Según el informe original de ChainSecurity:

El 14 de abril, informamos a Curve y a los proyectos afectados sobre una vulnerabilidad de read-only reentrancy en algunos pools de Curve. Más específicamente, el valor de la función get_virtual_price puede manipularse volviendo a ingresarlo durante la eliminación de la liquidez.

Y Curve ha proporcionado una solución conocida:

uno puede llamar a cualquier método que tenga el bloqueo de reentrancy (retirar 0 liquidez es probablemente el más barato).

La dirección ETH del atacante se financió a través de Railgun en mainnet, antes de usarse para financiar las direcciones OP y ARBI a través de Synapse.

Transacciones enviadas por dForce (OP, ARBI) ofrecieron al atacante una recompensa a través de input data del tx.

Afortunadamente, el hacker respondió días después.

dForce anunció que se habían devuelto los fondos a la multisigs del proyecto y:

Todos los usuarios afectados serán indemnizados, anunciaremos los detalles para la distribución de los fondos en los próximos días.

Pero esta no es la primera vez que dForce ha sufrido un rekt.

Antes de rekt.news, en lo que parece un pasado lejano de abril de 2020, dForce perdió $25M debido a una vulnerabilidad ERC-777. Según los informes, los usuarios fueron reembolsados días después.

Sin embargo, más recientemente, las redes de layer 2 han disfrutado de un auge en la adopción.

De las L2 de ETH más populares, Optimism es actualmente el único con un token, y el reciente máximo histórico de OP es una señal de su creciente popularidad.

Pero con un mayor uso y un TVL más alto, se presta más atención a aquellos que buscan obtener ganancias por cualquier medio necesario...

Los airdrop hunters están en todas partes y, aunque es posible que solo se queden hasta que obtengan lo que vinieron a buscar, generalmente son inofensivos.

Pero los especuladores no son los únicos que buscan la próxima gran novedad.

Hasta ahora, hemos cubierto relativamente pocos incidentes en L2, pero esperamos que eso cambie a medida que los blackhats busquen nuevas oportunidades…

Esta no será la última entrada de L2 en nuestro leaderboard.

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Gamma Strategies - REKT

Gamma Strategies, un protocolo de gestión de liquidez concentrada basado en Arbitrum, fue explotado por al menos $4.5M, hoy mismo. Recientemente nos preguntamos, "¿Podemos hacerlo mejor este año?". Hasta ahora, no parece que vaya bien.

Protocolo Jimbo - REKT

El Protocolo de Jimbo fue víctima de un ataque de préstamo flash en las primeras horas del domingo, perdiendo $7.5 millones. El equipo ha enviado un ultimátum al atacante. Pero por ahora, Jimbo está atrapado en el limbo.

Swaprum - REKT

Swaprum, un DEX implementado en Arbitrum, hizo un rugpull con $3M el jueves. Certik, el auditor del proyecto, ha actualizado la puntuación de seguridad de Swaprum a "Exit Scam". ¿Demasiado poco y demasiado tarde?