Belt - REKT

Bienvenidos al matadero.

Una equivocada valoración de participación añade otra rayita a la ya notoria temporada de exploits de flash loan en BSC.

Ahora otro fork de un fork ha caído de la correa con $6.3M yendo directamente a las manos del hacker.

A pesar de que este es un hack más sofisticado que algunas de las ocurrencias anteriores, los mismos sellos distintivos están presentes.

Otro protocolo BSC humillado.

¿Por qué estos proyectos siguen dejándose vulnerables ante palizas tan fuertes?

Con el mercado bull pareciendo estancarse, ¿es momento de que los hackers saquen sus ganancias?

-

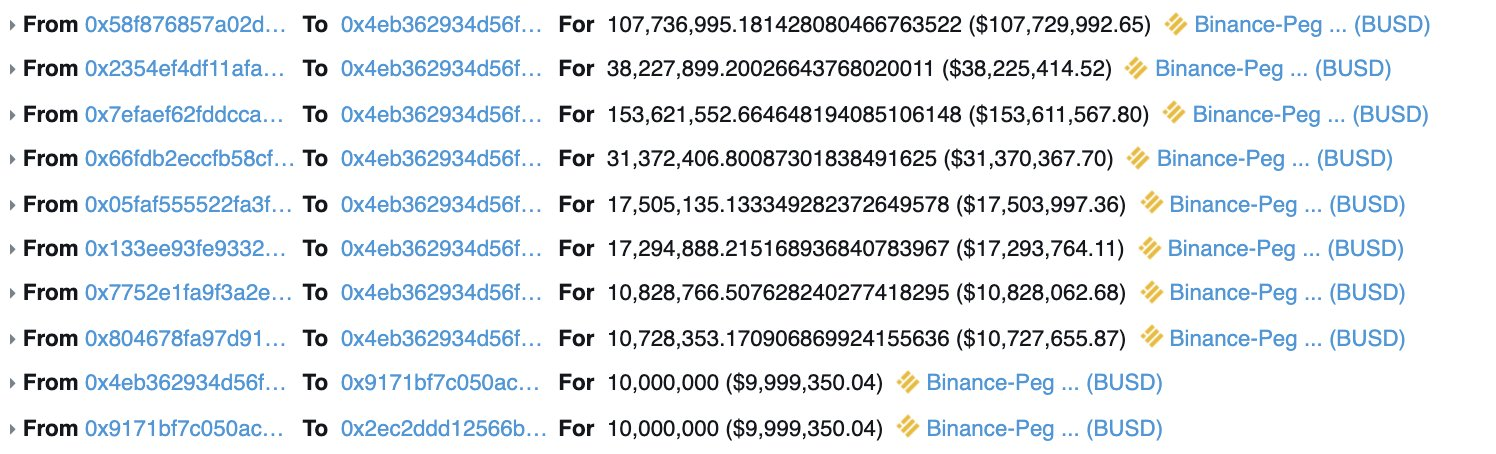

Utilizar 8 flash loans con total de $385M BUSD de PancakeSwap

-

Depositar 10M BUSD en la estrategia bEllipsisBUSD (solamente para la primera transacción, en la que estaba la “Estrategia Con Menos Usuarios”)

-

Depositar 187M BUSD a la estrategia bVenusBUSD (“Estrategia Con Menos Usuarios”)

-

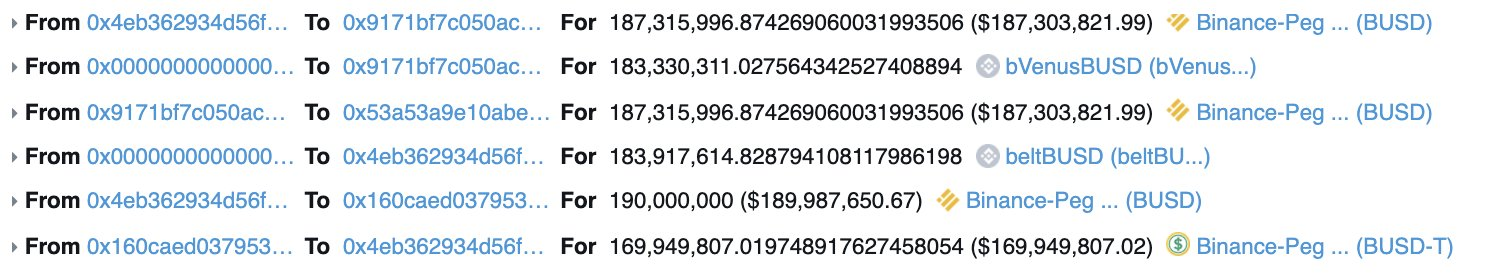

Cambiar 190M BUSD por 169M USDT a través de Ellipsis

-

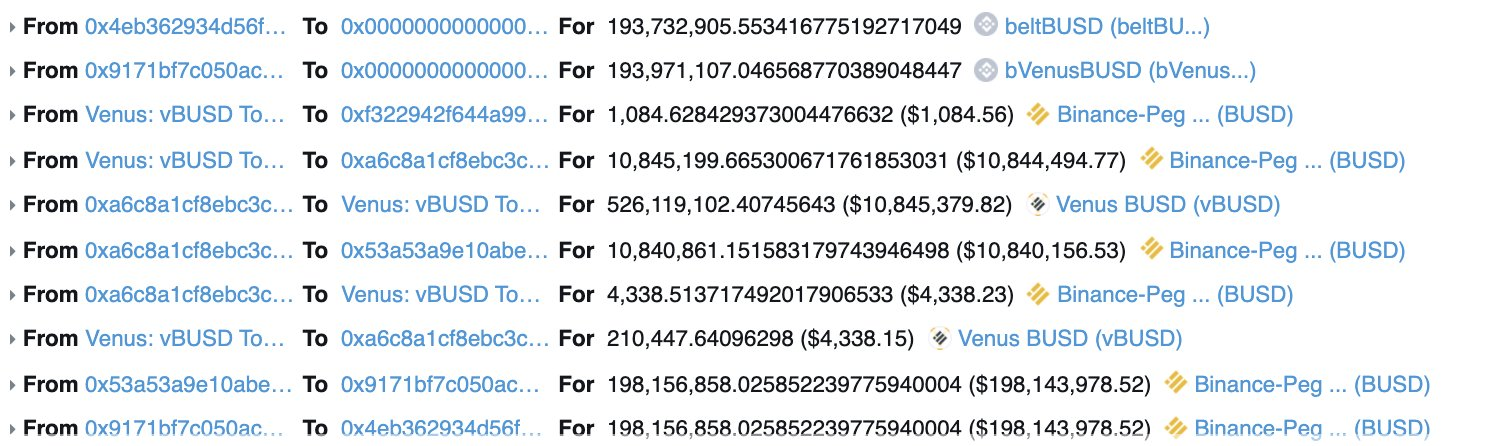

Retirar mas BUSD de la estrategia bVenusBUSD (“Estrategia Con Mas Usuarios”)

-

Cambiar 169M USDT por 189M BUSD a través de Ellipsis

-

Depositar BUSD a la estrategia bVenusBUSD (“Estrategia Con Menos Usuarios”)

(Los pasos 4-7 fueron repetidos 7 veces)

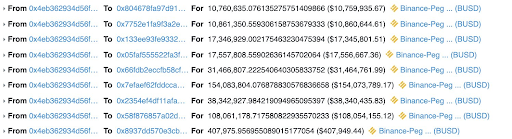

- Devolver flash loans y retirar las ganancias.

El hacker no fue el único en hacer ganancia, ya que los EPS LPs y los stakers también recibieron su parte de este incidente.

Crédito: FrankResearcher y Mudit__Gupta

Las similitudes entre este exploit y el hack de Harvest Finance que cubrimos en octubre no han pasado desapercibidas.

Una serie de eventos impactantemente familiares llevaron al hacker de Harvest llevarse en esa ocasión arriba de $25M en fondos robados y mira quién estaba alardeando sobre su nueva colaboración sólo dos días antes de este último incidente.

Este ataque a los, al parecer, despistados desarrolladores de Belt ¿pudo haber venido de un proyecto externo?

Con los dispersos comentarios de Binance sobre el tema, parece que no hay final a la vista para esta matanza en BSC.

¿Cuál será el siguiente protocolo BSC en fallar bajo presión?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

DEFI LABS - REKT

Ayer, DeFiLabs estafó $1.6M de sus usuarios en BSC a través de una función de puerta trasera en su contrato de staking. Proyectos aleatorios estafando en BSC no son algo nuevo. El casino de shitcoins reclama otra serie de víctimas.

Midas Capital - REKT 2

Midas no puede mantener su oro bajo control. El sábado perdieron $600k por una vulnerabilidad conocida, otra vez. Las debilidades, una vez descubiertas, se propagan instantáneamente por el ecosistema... ¿Cuándo aprenderán?

ATLANTIS LOANS - REKT

La ciudad perdida se hundió hace mucho tiempo. Ahora, los antiguos usuarios han sido despojados, sumando un total de $1M. Atlantis Loans fue abandonado por los desarrolladores a principios de abril, pero fue objeto de un ataque de gobernanza el sábado.