bZx - REKT

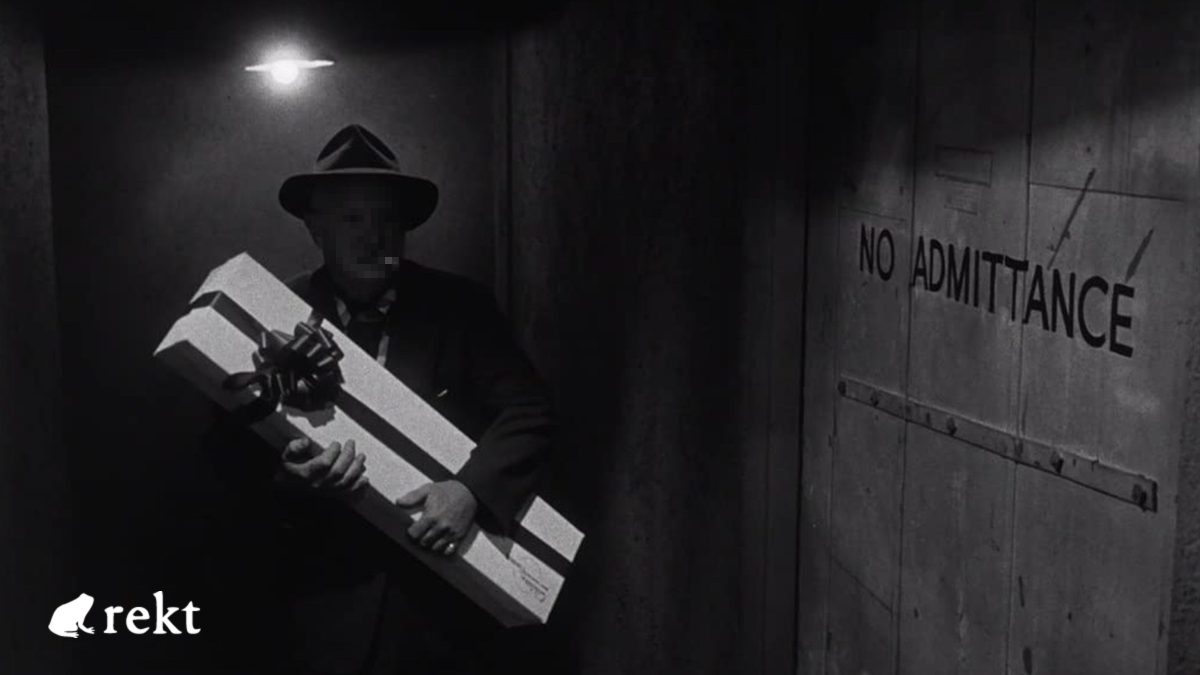

Los ataques vienen de todos lados.

Aunque sea su primera entrada en nuestro leaderboard, este protocolo tiene sus antecedentes.

El debut de bzx.network va directo al top 10.

Un desarrollador de bZx recibió un email de phishing en su ordenador personal con un macro malicioso dentro de un documento Word que fue disfrazado como un adjunto legítimo, lo que luego ejecutó un script en su equipo. Esto llevó a que la frase clave de su wallet personal fuera comprometida.

Antes de los eventos de ayer, el último incidente que afectó el proyecto fue en septiembre del 2020, cuando $8M fueron robados (y luego devueltos).

Previamente, en febrero del 2020, bZx fue víctima de dos ataques, en los cuales $298,000 y $645,000 fueron perdidos por los primeros exploits basados en flash loans.

Parece que la cuarta es la vencida para bZx.

Dadas sus complicaciones en el pasado, cuando se hizo público el anuncio ayer de que “la clave privada que controla los deployments de Polygon y BSC ha sido comprometida”, las respuestas fueron más de exasperación que de conmoción…

”Probablemente ya es hora de que se rindan de este mundo crypto. ngmi.”

~10 horas después del comunicado inicial, bZx publicó una actualización explicando que uno de sus devs había caído víctima de un ataque de phishing, recalcando que el código en sí no había sido comprometido…

Lo que fue de poco confort para los usuarios que perdieron su dinero.

Slowmist ha estado calculando un total acumulado de los fondos perdidos, que al momento de redacción suma ~$55M.

Es difícil culpar al equipo cuando el ataque es tan furtivo. ¿Puede bZx recuperarse, o es esta su cuarta y última fatalidad?

bZx ha publicado un post-mortem preliminar que detalla los eventos y contiene una lista de direcciones utilizadas por el hacker en Polygon, BSC (1, 2, 3) y múltiples direcciones en Ethereum (wallet principal).

En lugar de los exploits más tecnológicamente avanzados que el protocolo ha enfrentado en el pasado, esta vez la raíz del asunto fue un ataque sencillo de phishing.

Antes del exploit, un dev de bZx recibió un email de phishing con un documento de Word adjunto que contenía un macro malicioso. Al abrirlo, las claves privadas de la wallet personal del dev fueron comprometidas.

Pero esto no fue un ataque personal. Esta EOA tenía control sobre los deployments de bZx en Polygon y BSC.

Así, el hacker fue capaz de tomar el control de estos contratos y sustraer su BZRX. El código luego fue actualizado para habilitar la extracción de tokens desde cualquier wallet que había dado aprobación a los contratos afectados.

Revisa tus aprobaciones de tokens aquí: Polygon, BSC

A pesar de los intentos por parte de bZx de convencer a la comunidad de que el daño fue solamente en Polygon y BSC, el hacker envió BZRX robado a Ethereum para utilizar como colateral y tomar prestado una variedad de otros activos.

Aunque así el agresor genera menos ganancia total, de esta manera puede evitar el problema de liquidez al intentar deshacerse de tanto BZRX.

bZx afirma que ha contactado a los servicios centralizados, pidiendo que Circle congele el USDC robado, mientras los fondos en Binance y el USDT fueron rápidamente congelados.

También ha enviado mensajes al agresor con la oferta de “hablar y llegar a un acuerdo”.

El hecho de que una pérdida de este tamaño se pueda atribuir a un vector de ataque tan sencillo es difícil de creer, especialmente para un protocolo que ha enfrentado un exceso de fallas de seguridad en el pasado.

Cualquier persona en crypto debe actuar con cuidado, y los devs que trabajan en proyectos de alto TVL, aún más. Pero el error humano en este caso nunca debió haber llevado a una pérdida tan enorme.

Pero, ¿toda la culpa es del protocolo?

Perder el control de contratos debido a una vulnerabilidad proveniente de una falla de seguridad en una sola EOA es inconcebible para cualquier proyecto responsable, y no hay espacio para la “incompetencia o la negligencia” cuando $55M están en riesgo.

Pero incluso con ello, se requiere un hacker decididamente cruel y ambicioso para vaciar las wallets de los usuarios particulares aún después de haber robado millones.

Hasta pronto queridos lectores.

Hasta la próxima, bZx…

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.